Bezpečnost účtů – část první

Už několik týdnů, možná spíš měsíců, řeším zabezpečení svých účtů. A i když jsem předpokládal, že v dnešní době všudepřítomné osvěty o bezpečnosti to bude hračka, tak bohužel ani omylem. Navíc, vše musí být tak jednoduché, aby řešení používala i má žena. Jinak by celá bezpečnost byla ta tam. A jako třešnička na dortu, celé zabezpečení musí být udělané tak, aby se v případě živelné katastofy, nebo kdyby se mi nedejbože něco stalo, dalo stále ke všem účtům a penězům (a kryptoměn) dále dostat.

Dnešní stav bezpečnosti je slušně řečeno smutný. Na jedné straně tady máme USB tokeny jako je třeba Yubikey, Trezor a další a na druhé straně pak poskytovatele služeb, kde je vrchol zabezpečení šestimístné heslo. Do toho vše zhoršuje ještě fakt, že se většina uživatelů potřebuje přihlašovat na více zařízeních s více různými operačními systémy. Pak už je to úplná katastrofa.

A tak jsem opravdu dlouhou dobu řešil, jak zabezpečit své pracovní PC postavené na Widnows, přitom mít možnost pracovat občas i na OSX a do toho mít přístup k datům i z Android telefonu. Jakmile totiž chce člověk opravdu dobré zabezpečení, je to problém.

Původně jsem používal kombinaci Lastpass a Authy. V Lastpass jsem měl všechna hesla a měl je chráněné pomocí 2FA TOTP (dvoufázová autentizace založená na časových kódech). Tyto 2FA kódy jsem generoval původně přes Google Authenticator, později pak přes Authy.

Celé řešení má ale hned několik problémů. Zaprvé, Lastpassu se prostě nedá věřit na 100%. Pořád jsou data uložena někde v cloudu (i když šifrovaná) a pořád se dá k datům v prohlížeči teoreticky dostat. Pár průšvihů už Lastpass mělo a hlavně, data jsou v určitou chvíli rozkódovaná v pluginu prohlížeče, kde je může vyluxovat někdo dalši.

A to stejné platí o 2FA kódech v Authy. Ačkoli je authy zaheslované masterpasswordem, tak jsem používal cloudsync, abych mohl 2FA kódy používat jak na pracovním PC, tak notebook a mobilu. A všude tak hrozilo, že se k těmto kódům nějaká další cizí aplikace dostane (a bohužel to nelze vyloučit nikdy).

Moje původní představa, jak z toho ven, byla, že si pořídím HW klíč a vše už bude jenom krásné. Bohužel, záhy člověk zjistí, že podpora HW klíču je opravdu tristní. Velcí hráči ala Google, Microsoft, Dropbox a další už ji mají, ale 95% (možná i 99%) ostatních webů vůbec. Když už nějaké zabezpečení, tak v lepším případě časové 2FA TOTP kódy, v horším případě potvrzení přes email, v nejhorším případě nic.

A tak jsem začal vymýšlet, co by se s tím dalo v rámci možností udělat, aby to splňovalo bezpečnost, ale zároveň i komfort použití. Jako první je potřeba si definovat cíl zabezpečení. Cílem není mít 100% bezpečnost u všech služeb. Cílem je mít 100% bezpečné kritické věci a u těch ostatních se spokojit s 99%.

Za kritickou službu číslo jedna považuju email. Konkrétně Gmail a GoogleApps email. Pokud by se mi někdo dostal do emailu, je konec. Přes něj už se dokáže dostat skoro všude, vynutit si změnu hesla u ostatních služeb atd.

Mezi další kritické služby samozřejmě patří Lastpass, kde jsou všechna hesla, dále pak Crypto burzy, Trezor na kryptoměny, … zkrátka takové služby, kde fakt nechcete, aby byl někdo cizí.

A zde je zatím to nejlepší, co jsem vymyslel – HW Key Yubikey, KeePass, Lastpass, Yubico Authenticator a na kryptoměny Trezor. Jak jsem psal, není to úplně triviální. Bohužel je dnes potřeba několika aplikací a zařízení, aby byla ochrana ideální.

Nejlepší na synchronizaci hesel je stále Lastpass. Potřebuji přístup k heslům jak na Windows, tak OSX a Androidu a to ve více různých prohlížečích. Jelikož ale Lastpassu úplně nevěřím, všechny kritické služby krom hesla mají nějakou další formu 2FA. Tím pádem, pokud mi Lastpass hesla vyluxují, dostanou se sice třeba na vodniky, ale do kritických služeb nikoli.

Na 2FA kódy jsem ale Authy zavrhl. Ne, že by s ním byl problém, ale je to služba třetí strany, které úplně nevěřím. A tak jsem řešil, kam s 2FA. Nakonec se mi povedlo zjistit, že se 2FA kódy dají generovat pomocí určitých pluginů i v aplikace Keepass.

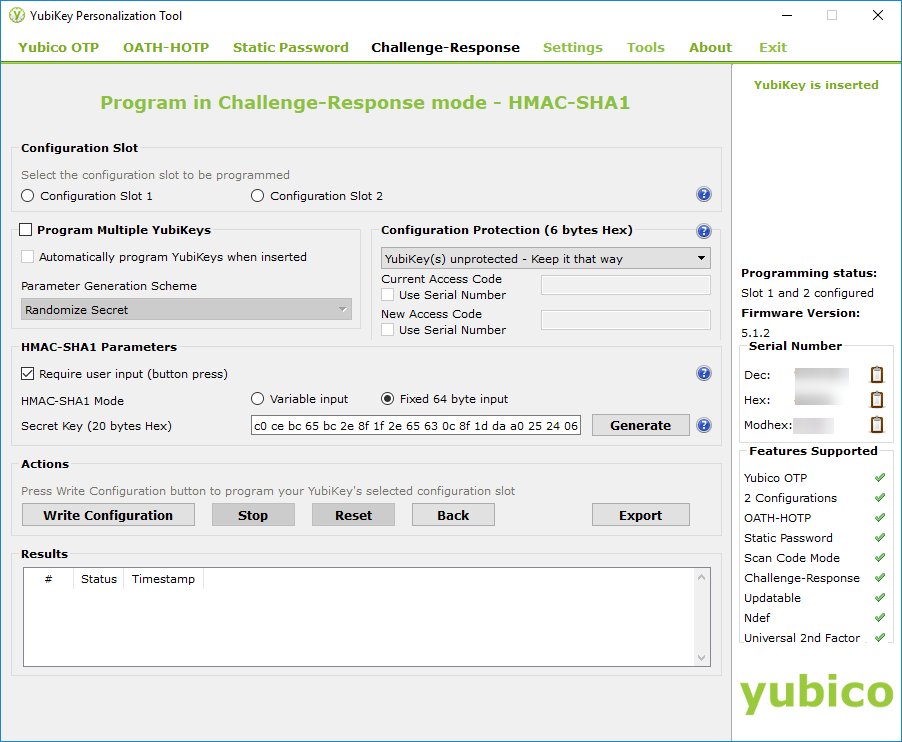

Samotné zabezpečení KeePassu je také kapitola sama pro sebe. Opět, díky pluginům, lze dosáhnout velmi kvalitního zabezpečení. A to díky Challenge-response protokolu a tajnému klíči, který je nahraný do Yubikey. O tom později.

Bohužel, Keepass je jen pro Windows (ten původní Keepass). Existuje několik alternativ KeePassu, které umí fungovat i na OSX či Linuxu. Jenže tam už nemáte tu jistotu bezpečí, navíc, nepodporují pluginy. Například KeePassX jich má pár implementovaných v sobě, ale není to úplně ono.

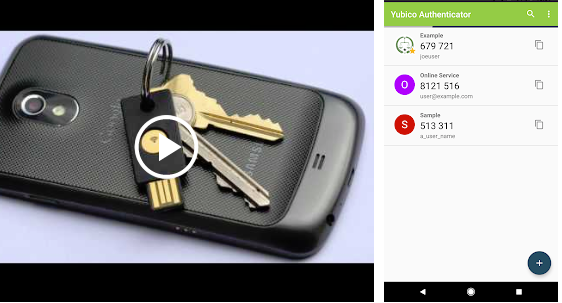

A pak tu máme android. Rozhodně jsem nechtěl mít generátor 2FA TOTP klíčů na Androidu nechráněný. Takže nějaká read-only databáze KeePassu nepřipadala v úvahu. Stejně tak GoogleAuthenticator neumožňuje žádné zabezpečení. Naštěstí jsem narazil na Yubico Authenticator for Android, který umí zadat klíče do Androidu, ale jsou přitom šifrované konkrétním Yubikey klíčem.

A to je hrubý nástin toho, jaké aplikace jsem se rozhodl použít. Bohužel, jen o aplikacích to není. Je potřeba do Keepasu hodně věcí doinstalovat a nastavit a nebo vymyslet workflow tak, aby ho zvládla používat i žena. Například přenos 2FA TOTP klíčů mezi Android a Windows, způsob generování 2FA klíčů pomocí Keepassu, zůsob zálohování Yubikey, jelikož jeden klíč je málo, způsob zabezpečení Keepassu, ….

Je toho opravdu hodně. A aby toho nebylo málo, je tam ještě ten jeden požadavek. Toto všechno se musí dát nějak jednoduše popsat tak, aby to mohlo být uloženo v bezpečnostní schránce v bance, aby kdyby se něco stalo, tak se šlo stále ke všemu dostat. Jak zajistit, že se nebude muset obsah schránky neustále aktualizovat. Jak vyřešit, že některé věci musí být jen fyzicky na HW klíči, atd. kryptoměnám a dalším elektronickým statkům by se totiž v případě mého zmizení či demence už nemusel nikdo další k majetku dostat. A proto jsem začal dávat dohromady rovnou i recovery plán.

A o tom budou další články. Uvidím, jak na tom budu s časem, protože tyhle články bohužel nejsou na pár minut. Pokusím se postupně sepsat návod na všechny oblasti zabezpečení, ukázat jak si vše nastavit a rozběhat. A to tak, aby Vaše emaily, účty i Bitcoiny byly v bezpečí :).

Všechny články v sérii:

Už se těším na Disaster Recovery proces 😀

Super. Uz se tesim na clanky.

Presne tohle jsem totiz resil v soukrome i firemni oblasti (tam jeste pribyla dulezitost bezpecneho sdileni hesel) a prozatim skoncil s LastPassem a 2FA s vedomim, ze tam proste nejake riziko zustava. Rodinu ale jeste nemam a firma teprv roste, takze jsem finalni reseni odlozil na budouciho maxxe.

No tak jestli bude clanek cist i budouci maxx, tak to si dam zalezet ;-). Sem ani netusil, ze porad blog sledujes ;-).

Bezpečnost je pro mne také důležitá:

osobně využívám 1password + Google Auth.

Dále jsou důležité pluginy pro prohlížeč: ScriptSafe (zakázané javascripty, whitelisting), always https…

V plánu mám i NordVPN.

Disky se mi šifrují + zálohují na šifrovaný disk.

Rovněž je pro mne důležité i pohodlí a k tomu tahání klíčenek a fyzické schránky v bance nepatří. Zatím, možná časem dojdu i k tomu.

diky za comment. Mel jsem to dlouho uplne stejne. Preferoval jsem pohodli pred bezpecim. A dokud jsem neresil cryptomeny, tak mi to “stacilo” (ackoli to idealni nebylo).

Potiz je, ze kdyz se clovek zacne pohybovat ve svete kryptomen, a zacne pracovat s vetsim nez malym mnozstvim, tak to zacina byt pruserove. Je strasne jednoduche diky drobne chybe v bezpecnosti prijit o vse. A proto jsem to zacal resit vice.

Bohuzel je momentalne strasne moc udalosti, kdy ruznymi podvodnymi taktikami lide prisli o vse a to mne trochu desi ;-).

Jinak 1password jsem take zvazoval jako nahradu lastpassu. Jsou mensi (tim padem na ne nebude jeste tolik utoku), jsou to cesi (rad podporim nasi tvorbu) a alespon bych si Lastpass protridil. Ale jeste jsem se k tomu neprokousal.

Kdysi mi u nich vadila absence synchronizace, ale tu uz tusim nejak vyresili. Pro mne je ted dulezita hlavne podpora prenosu hesel a automaticke vyplnovani. Z toho nehodlam slevit, protoze bych se zblazil. Takze jak jsem psal, chci duveryhodny system ala lastpass nebo 1password na ty mene kriticka data a pak HW + KeePass na to, kde jde o hodne.

GoogleAuth jakozto SW sluzba neni spatna, ale stoji a pada na bezpecnosti emailu. Navic se da vyuzit vzdalene bez nutnosti fyzickeho potvrzeni (lze hacknout mobil a tam si to sam potvridt). Zatimco prave HW klic vyzaduje fyzicke stlaceni potvrzovaciho tlacitka, takze to nelze na dalku zneuzit.

To že 1password programují Češi je pro mne novinka, je k tomu nějaký zdroj? Podle https://1password.com/company/ to tak nevypadá.

btw je rozdíl mezi Google Auth (stačí potvrzení) a Google Atuhenticator – normálně se opisují a generují offline kódy.

Využívám to generování kódů.

Jinak právě kvůli kryptoměnám někteří používají zvláštní notebook jenom pro to (minimalizují riziko viru, hacku) a zapínají ho jen v případě potřeby. To mi přijde už nepohodlné.

Jinak samozřejmě, opatrnosti není nikdy dost. A světová osvěta mezi lidi se také hodí.

pardon, spletl jsem si 1password se sticky password. Ten delaji cesi – https://www.stickypassword.com/

No ano, rozdil mezi google auth a google authenticator samozrejme rozdil je. Ale vy jste psal GoogleAuth, viz vas puvodni post ;-))))

Jinak Google Autheticator je fajn, ale ma radu nedostatku. prave chybejici synchronizace, takze bez toho, aby ste mel nekde ulozene backup kody, je to dost nepouzitelne reseni.

A na backup cody potrebujete bezpecne uloziste, a rozhodne tyto kody nepatri prave do Lastpass/1password atd, protoze pak pri prolomeni 1pass ztraci 2FA smysl, jelikoz si utocnik kody vygeneruje.

Takze potrebujete resit bezpecne uloziste. A to z Vaseho popisu neresite ;-).

Tudiz je otazka, zda obnovovaci kody vubec nemate => fail, jelikoz pri ztrate/poruse mobilu se nedostanete do sluzby,

nebo je mate nekde ulozene na disku => fail, muze je na disku precist kdokoli,

nebo je mate v password manager => fail, jelikoz se k nim v pripade pruniku do pass-manageru dostane utocnik spolu s hesly.

Jedina spravna cesta je tudiz sifrovana uloziste, ktere je chranene napriklad heslem, idealne HW klicem. A jsme tam, kam jsem se ja dostal s Keepas + HW ;-))

Ad kryptomeny a externi notebook, na to staci Trezor. Ten funguje skvele a eni potreba se starat o dalsi notebook. Problem ale je, ze pokud s kryptem chcete i neco delat, nejen jej drzet, tak ani trezor, ani externi notebook nestaci. Potrebujete mit online pristup na nekolik burz, potrebujete mit treba i nejake roboty co s nimi pracuji, atd.

A zde jiz potrebujete mit bezpecne PC a bezpecne ulozena vsechny data, jelikoz s kryptem delate denne a nejaky externi notebook uz nepomuze.

Ale jak jsem psal, je to presne o tom, co clovek potrebuje. Pokud nakoupim a ulozim k ledu, staci trezor. Ten je bezpecny az az.

Souhlasím s Google Autheticator synchronizací. Už mne to párkárt vypeklo při reinstalaci iphone,kdy se to prostě smazalo 🙁

Bezpečné úložiště 2fa záloh: zašifrovaný zaheslovaný ZIP?

Lepší než vaše (keepass + HW) řešení nemám.

Trezor bohužel nepodporuje úplně všechny kryptoměny. Ale řešením by bylo, ale zase nemám tolik crypto, abych to řešil.

Pro hold stačí papír na bezpečném místě.

Každopádně díky za článek, přínosné komentáře a rady.

Zaheslovany zip neni spatny, ale zase je potreba opravdu dlouhe slozite heslo, protoze jinak jsou na zip uz lamace hesel.

Takze prave ten keepass vychazi nejlepe. Do toho se da keepass dobre synchronizovat pres dropbox.

K tomu Google Autheticator, je nesikovne, ze neni nijak zaheslovany pristup do nej. A udajne ma data ulozena v telefonu tak, ze je lze snadno precist jinou aplikaci. Proto jsem zavrhl jak Google Autheticator, tak Authy

Jinak do Keepass jsem prisel na zpusob, jak pres nej generovat QR kody, ktere se pak jen vyfoti mobilem do jakekoli app. Coz hodne ulehcuje problem synchronizace mezi vice zarizenimi nebo pri porizeni noveho. To pak hodim do dalsiho clanku.

Ad trezor, presne tak. je skoda, ze ma tak malo men. Udajne ted vyleze novy Ledger, ktery bude umet donahrat az 100 aplikaci (coinu). Ale s tim nemam zatim zkusenost.

Ja zatim drzim jen to, co umi Trezor + BNB na burze, kde ho obchoduju. Rozhodne by to chtelo neco bezpecnejsiho. Teoreticky mozna nejaky DEX, kde ma clovek sve klice odvozene od nejakeho jednotneho seedu. Ale zatim jsem nezkousel.

Prosím, šifrované zipy považujte za kompromitované. viz.: https://twitter.com/3lbios/status/1087848040583626753

Také bych rád podotkl, že pokud byly uloženy na nešifrovaném médiu typu USB Flash, nebo nešifrovaný HDD, je nutné provést několikeré přepsání náhodnýmy daty celého média, nebo ho prostě zničit.

Jednou jsem si omylem naformátoval flashdisk a potřeboval jsem obnovit data, při inspekci jsem tam pak našel data smazaná před deseti lety, v několika vrstvách na sobě, takže víc dat, než je její nominální kapacita.

Diky za info, ackoli uplne nevim, jak se to vztahuje k clanku ;-). O zadnych zipech ani flashkach se ve clancich nezminuju.

K tomu zipu jsem odpovídal na tohle:

“Bezpečné úložiště 2fa záloh: zašifrovaný zaheslovaný ZIP?”,

“Zaheslovany zip neni spatny, ale zase je potreba opravdu dlouhe slozite heslo, protoze jinak jsou na zip uz lamace hesel.”

Ajo, pardon. Uplne sem zapomel 😉

V tom pripade diky.

jak máš třeba udělánu 2FA u Coinbase?

Já myslel že tam to jde napojit na trezor – ale bohužel, zase jen Google Auth., což se mi nelíbí, protože když ztratím telefon, tak se nikam nedostanu – přece jen ztráta Trezoru je méně pravděpodobná.

To stejné Degiro (pro akcie), mají sice 2FA, ale pouze přes Google Auth. a tvůj mobilní telefon, což mi mco nevyhovuje.

Myslel jsem že půjde víc věcí napojit na 2FA přes Trezor, ale zatím mě šel jen Gmail. 🙁

Nicméně díky za článek, jen díky němu jsem se něco málo přiučil

No, to je presne ono. vsude je jen 2FA TOTP (ty casove kody), ktere ale v zakladu nejsou moc pohodlne.

Bohuzel na trezor toho moc nenapojis, jen to, co umi U2P, tzn Google, Microsoft,Dropbox. moc vic nic.

Teaser: Reseno to mam pres Yubikey Auth, coz je neco jako Gogole Auth, ale zasifrovane. Ale dulezita je pak ta zaloha a hlavne zpusob, jak to do telefonu dostat. A tam si myslim, ze jsem vymyslel fakt dobrou vec ;-).

Sepisu co nevidet, je to na delsi clanek. Ale je to pres Keepass

Zdravím, sice tu již dlouho není pohyb na diskuzi, ale zkusím to sem, páč se týká tématu. Chtěl jsem použít Lastpass, ale nyní nepodporuje ve free verzi několik typů zařízení, takže pro mobil a notebook nepoužitelné. Hesla mám doposud v chromu pro automatické doplňování, ale tohle úložiště není heslované. Tedy je, ale z jedné strany heslem po přístup k zařízení a z druhé strany heslem pro google účet. Google účet jsem zadal šifrování s Yubikey, ale to funguje pouze pro přístup k účtu, nikoli k heslům v Chromu.

Takže jakou alternativu zvolit pro použití na různých zařízení místo Lastpass? Bylo by řešením použít někde tady nebo u dalších článků zmíněný KeepassXC, čímž by se nahradil Keepass + Lastpass. Tedy KeepassXC na Windows i Android – zálohované celé na Dropbox a k této záloze přístup jak z Android, tak z Windows. V popisu Dropboxu jsem našel, že ve free verzi by měl podporovat zašifrování 3 souborů, takže by se mohl soubor s Keepassem ještě na Dropboxu zašifrovat?

Děkuji za rady

pokud to myslis s bezpecnostni vazne, tak free reseni neni spravna cesta. Vzdycky se ptej, z ceho oni maji penize….

Sam sem mel lastpass, ale i placeny stal za…., takze sem hledal nahradu. Nakonec jsem presel na 1password a naprosta spokojenost. Sice jejich UX vychazi z MacOS, takze nektere veci nejsou pro win uzivatele na prvni pohled logicke, ale jinak je vse naprosto vymazleno k dokonalosti.

to, jak lastpass obcas blbe vyplnuje hesla, nebo neco nepozna, atd, to se mi s 1pass jeste nestalo. maji suprove udelane i sdileni hesel (pokud mas family plan), kdy se nestili jednotliva hesla, ale pekne cely vault (tech muzes mit neomezene).

Co se tyka keepasXC a dalsich, neni to neco, co bych chtel osobne pouzivat. je to strasne krkolomne a ta itegrace neni tak prijemna ani jako u lastpassu, natoz 1pass.

Jinak, urcite bych se nespolihal na cloud sifrovani treti strany, pekne sifrovat keepas pomoci yubikey challenger+response + masterpassword a pak to muzes vystavit klidne verejne na internet a mas jistotu, ze ti to nikdo nehackne

jasně, poté co jsem to napsal, tak jsem si pročítal free verzi keepasXC a v základu nemá 2FA ochranu, takže nic. V recenzích jsem narazil na Bitwarden, kde verze za 10USD na rok má 2FA včetně Yubikey a TOTP generator.

jo, bitwarden sem taky zvazoval a byl vysoko na seznamu adeptu. ale nakonec vyhral 1pass.

mam pocit,z e ten bitwarden ma nejake divne vyplnovani formu v prohlizeci, ze se tam musi klikat naohore vpravo na ikonu pluginu a neumi to primo v tom formu.

naopak 1pass ma narozdil od lastpasssu naprosto paradni vyplnovani v tom, ze nemusis trefovat malou ikonku u editu, ale staci na ten edit kliknout. a on hned nabidne, navic kdyz pak do editu pises, tak rovnou sam filtruje. Proste takove drobnosti co potesi.

stáhl jsem si 1pass a v instalačním okně jsou možnosti “Sign in to 1Password.com”, “Sync using folder”, “sync using Dropbox”. Jelikož mám Dropbox na PC i na mobilu, tak jsem zadal možnost s Dropboxem, ale pak vyskočí hláška “Folder name must end with .opvault or .agileykeychain”. Jedinná možnost která mi funguje nahrání na web. Nevíš co s tím?

netusim, s dropboxem sem to vubec nekombinoval. Nevidim v tom moc duvod, proc to zeslozitit dropboxem, kdyz maji vlastni sync.

mě to přijde jako lépe zabezpečené mít databázi na zaheslovaném Dropboxu než u třetí osoby na cloudu, která zná moje přihlašovací údaje. Pokud mi někdo vezme databázi z Dropboxu, tak nemá moje hesla do 1pass (nebo jiného). Možná se mýlím.

tak az takhle dopodrobna jsem ten dropbox nestudoval, ale imho z logiky veci k nemu ma 1pass pristup stejne tak jako tak.

Mozna to neni u nich v db (kde by to melo byt stejne zaheslovane), ale stejne musis dat heslo do apky ktera ten dropbox musi rozsifrovat, takze jejich apka stejne k tem heslum pristup ma.

Osobne tyto veci resim trochu jinak. Hesla ktera jsou v 1pass jsou sice dulezite,ale ne kriticky dulezita. V extramu, pokud by nekdo tuhle databazi hesel ziskal, tak je mi to vlastne skoro jedno.

Vsude tam, kde je to dulezite je HW klic, dulezite veci si ukladam do zasifrovaneho keepassu a 1pass je poze na hesla a jejich synchronziaci mezi uzivateli (coz mi jen tak mimochodem neni uz jasne vubec, jak by fungovalo, kdyz by byla DB jen na dropboxu).

u té synchronizace by to mělo fungovat pouze ve verzi pro jednoho uživatele, kde si při instalaci apky nebo klienta na PC právě při zvolení toho “sync using Dropbox” namapuješ databázi uloženou v Dropboxu a každý klient do ní ukládá a čte z ní, takže a%t uložíš heslo na jakémkoli zařízení, tak ho vidí ihned ostatní. U Family verze musí být vše přes jejich cloud – to jsem ve foru našel. Problém je, že nemám žádný soubor s databází, když mám nový 1Psw a nemám tedy co namapovat z Dropboxu. Ani když jsem nainstaloval do PC a dal vyhledat jeden nebo ruhej soubor, tak mi to nic nenašlo, abych to přesunul do dropboxu a znova nainstaloval a namapoval. Zkusil jsem dotaz přímo do fora 1Psw, tak uvidím.

Tim padem je to s prominutim k hovnu ;-))))

Protoze duvod, proc pouzivam tyto nastroje je presne ten, ze sdilim ruzna hesla s ruznymi lidmi.

Pokud bych chtel single-user reseni, tak toho existuje mnohem vic a zdarma/levneji.

celkove mi to prijde jako drbani se za levym uchem pravou rukou ten dropbox. radeji at se mi o to staraji oni, budu verit ze je to zasifrovane v ramci moznosti dobre a to co je kriticke si jistim HW klicem.

A nemusim vymyslet integraci s dropboxem, kde jsme odkazani na dalsi sluzbu, ktera taky muze kdykoli vypnout api nebo pozadovat treba placenou verzi.

Zdravim.

Můžu požádat o vysvetlění,

LastPass je dle tebe top na synchronizaci

a Keepass máš, protože funguje offline, takže nejsou v cloudu lastpassu uložený hesla? tys psal v jednom z článků, že ti vadí plugin prohlížeče pro Lastpass, že je napadnutelnej, ale tak nějakej plugin pro hesla do prohlížeče používá i keepass, nebo ne? Řešim, že mám yubikey nově koupen a teďka vybírám password manager a v tomhle bodě nechápu tvůj způsob volby.

Díky. Vítek

– LastPass uz nepouzivam, presel jsem na placeny 1Password ktery je o dost lepsi

– plugin pro keepass presne z toho duvodu nepouzivam, keepas je vault, secured, ktery nijak nikam nepropojuju

– 1pass/lastpass sice plugin ma, ale chovam se k nemu tak, ze i kdyz mi hesla ukradnou, je mi to jedno. cokoli je napojeno na prohlizec je vystavovano nonstop nebezpeci

tzn hesla co jsou dulezita jsou chranena dale nejaky yubikey/trezorem pres U2f/Fido/… Jinak presel jsem na 1pass i proto, ze jsem chtel i to jeste zabezpecit pres yubikey a jestli platit lastpass nebo 1pass, je 1pass jasna volba